近日,国家计算机病毒应急处理中心和计算机病毒防治技术国家工程实验室依托国家计算机病毒协同分析平台在我国境内捕获发现仿冒DeepSeek官方App的安卓平台手机木马病毒。

相关病毒样本信息

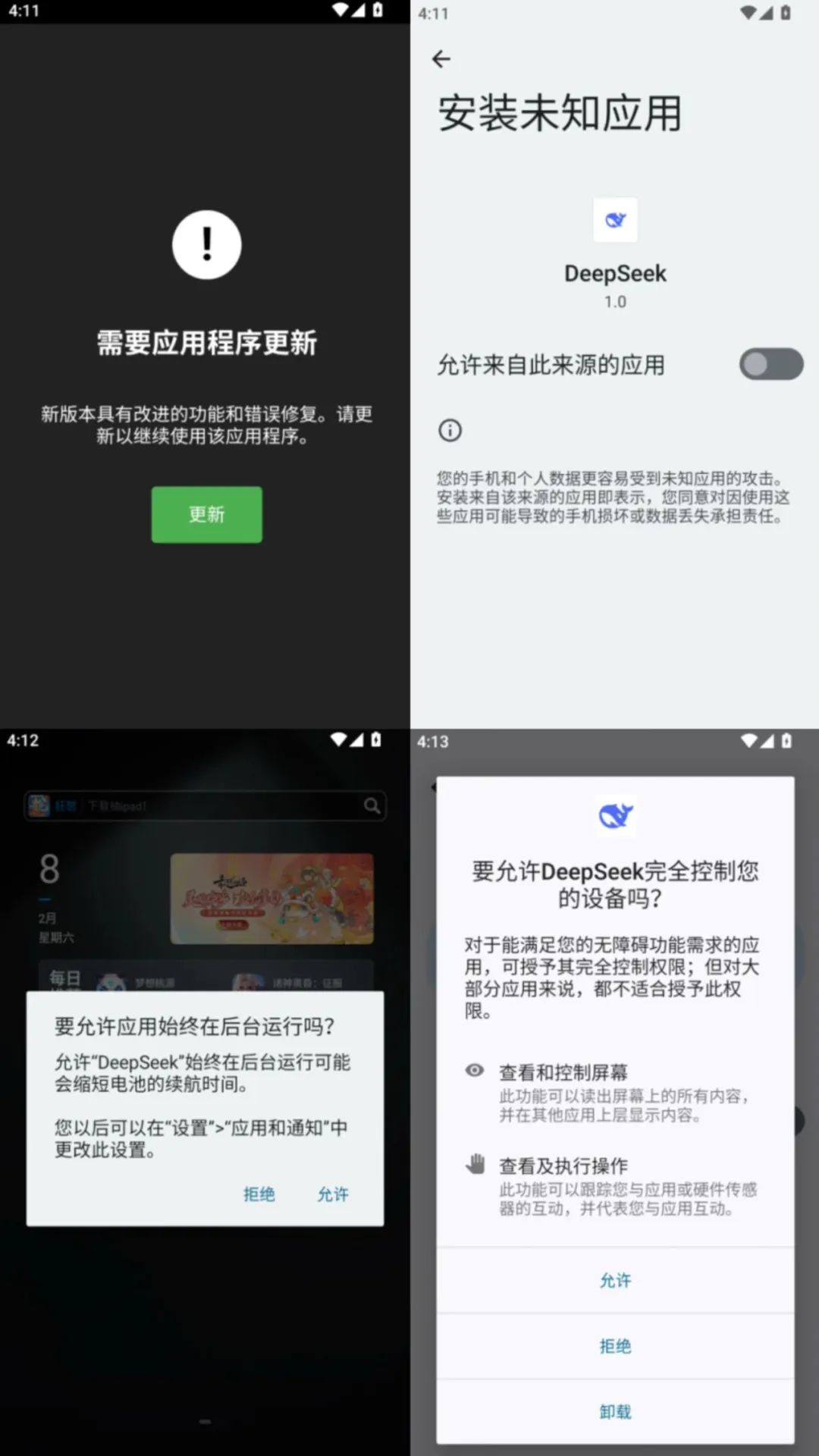

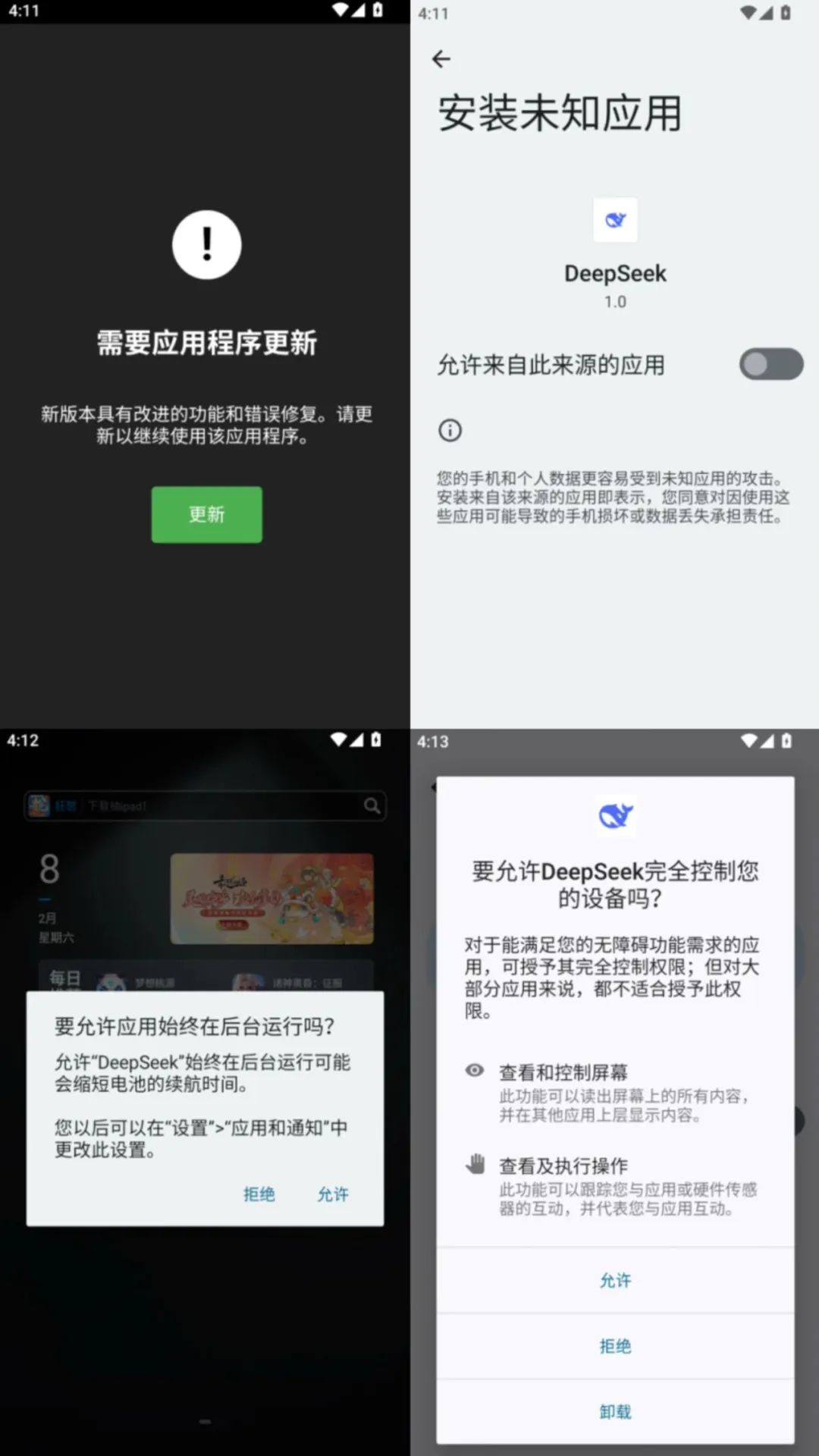

用户一旦点击运行仿冒App,该App会提示用户“需要应用程序更新”,并诱导用户点击“更新”按钮。用户点击后,会提示安装所谓的“新版”DeepSeek应用程序,实际上是包含恶意代码的子安装包,并会诱导用户授予其后台运行和使用无障碍服务的权限。

诱导用户“更新”(左上)、诱导用户安装“带毒”子安装包(右上)、诱导用户授权其后台运行(左下)、诱导用户授权其使用无障碍功能(右下)。

同时,该恶意App还包含拦截用户短信、窃取通讯录、窃取手机应用程序列表等侵犯公民个人隐私信息的恶意功能和阻止用户卸载的恶意行为。经分析,该恶意App为金融盗窃类手机木马病毒的新变种。网络犯罪分子很可能将该恶意App用于电信网络诈骗活动,诱使用户从非官方渠道安装仿冒DeepSeek的手机木马,从而对用户的个人隐私和经济利益构成较大威胁。

除仿冒DeepSeek安卓客户端的“DeepSeek.apk”之外,国家计算机病毒协同分析平台还发现了多个文件名为“DeepSeek.exe”“DeepSeek.msi”和“DeepSeek.dmg”的病毒样本文件,由于DeepSeek目前尚未针对Windows平台和MacOS平台推出官方客户端程序,因此相关文件均为仿冒程序。由此可见,网络犯罪分子已经将仿冒DeepSeek作为传播病毒木马程序的新手法。预计未来一段时间内,包括仿冒DeepSeek在内的各种人工智能应用程序的病毒木马将持续增加。

国家计算机病毒应急处理中心

发布防范措施

针对该款手机木马病毒,国家计算机病毒应急处理中心发布以下防范措施:

不要从短信、社交媒体软件、网盘等非官方渠道传播的网络链接或二维码下载App,仅通过DeepSeek官方网站或正规手机应用商店下载安装相应App。

保持手机预装的安全保护功能或第三方手机安全软件处于实时开启状态,并保持手机操作系统和安全软件更新到最新版本。

在手机使用过程中,谨慎处理非用户主动发起的App安装请求,一旦发现App在安装过程中发起对设备管理器、后台运行和使用无障碍功能等权限请求,应一律予以拒绝。

如遭遇安装后无法正常卸载的App程序,应立即备份手机中的通讯录、短信、照片、聊天记录和文档文件等重要数据,在手机生产商售后服务人员或专业人员的指导下对手机进行安全检测和恢复。同时密切关注本人的社交媒体类软件和金融类软件是否具有异常登录信息或异常操作信息,以及亲友是否收到由本人手机号或社交媒体软件发送的异常信息,一旦出现上述相关情况,应及时联系相关软件供应商和亲友说明有关情况。

警惕和防范针对流行App软件的电信网络诈骗话术,如“由于XXX软件官方网站服务异常,请通过以下链接下载官方应用程序”“由于XXX软件更新到最新版本,需要用户重新授予后台运行和无障碍功能权限”等,避免被网络犯罪分子诱导。

对已下载的可疑文件,可访问国家计算机病毒协同分析平台进行上传检测。

滨州市沾化区融媒体中心出品

来源 | 新华社

编辑 | 王 皓

责编 | 王相倩

审核 | 冯琳琳

*版权说明*

未经授权不得转载、摘编或利用其它方式使用滨州市沾化区融媒体中心原创作品。

相关病毒样本信息

用户一旦点击运行仿冒App,该App会提示用户“需要应用程序更新”,并诱导用户点击“更新”按钮。用户点击后,会提示安装所谓的“新版”DeepSeek应用程序,实际上是包含恶意代码的子安装包,并会诱导用户授予其后台运行和使用无障碍服务的权限。

诱导用户“更新”(左上)、诱导用户安装“带毒”子安装包(右上)、诱导用户授权其后台运行(左下)、诱导用户授权其使用无障碍功能(右下)。

同时,该恶意App还包含拦截用户短信、窃取通讯录、窃取手机应用程序列表等侵犯公民个人隐私信息的恶意功能和阻止用户卸载的恶意行为。经分析,该恶意App为金融盗窃类手机木马病毒的新变种。网络犯罪分子很可能将该恶意App用于电信网络诈骗活动,诱使用户从非官方渠道安装仿冒DeepSeek的手机木马,从而对用户的个人隐私和经济利益构成较大威胁。

除仿冒DeepSeek安卓客户端的“DeepSeek.apk”之外,国家计算机病毒协同分析平台还发现了多个文件名为“DeepSeek.exe”“DeepSeek.msi”和“DeepSeek.dmg”的病毒样本文件,由于DeepSeek目前尚未针对Windows平台和MacOS平台推出官方客户端程序,因此相关文件均为仿冒程序。由此可见,网络犯罪分子已经将仿冒DeepSeek作为传播病毒木马程序的新手法。预计未来一段时间内,包括仿冒DeepSeek在内的各种人工智能应用程序的病毒木马将持续增加。

国家计算机病毒应急处理中心

发布防范措施

针对该款手机木马病毒,国家计算机病毒应急处理中心发布以下防范措施:

不要从短信、社交媒体软件、网盘等非官方渠道传播的网络链接或二维码下载App,仅通过DeepSeek官方网站或正规手机应用商店下载安装相应App。

保持手机预装的安全保护功能或第三方手机安全软件处于实时开启状态,并保持手机操作系统和安全软件更新到最新版本。

在手机使用过程中,谨慎处理非用户主动发起的App安装请求,一旦发现App在安装过程中发起对设备管理器、后台运行和使用无障碍功能等权限请求,应一律予以拒绝。

如遭遇安装后无法正常卸载的App程序,应立即备份手机中的通讯录、短信、照片、聊天记录和文档文件等重要数据,在手机生产商售后服务人员或专业人员的指导下对手机进行安全检测和恢复。同时密切关注本人的社交媒体类软件和金融类软件是否具有异常登录信息或异常操作信息,以及亲友是否收到由本人手机号或社交媒体软件发送的异常信息,一旦出现上述相关情况,应及时联系相关软件供应商和亲友说明有关情况。

警惕和防范针对流行App软件的电信网络诈骗话术,如“由于XXX软件官方网站服务异常,请通过以下链接下载官方应用程序”“由于XXX软件更新到最新版本,需要用户重新授予后台运行和无障碍功能权限”等,避免被网络犯罪分子诱导。

对已下载的可疑文件,可访问国家计算机病毒协同分析平台进行上传检测。

滨州市沾化区融媒体中心出品

来源 | 新华社

编辑 | 王 皓

责编 | 王相倩

审核 | 冯琳琳

*版权说明*

未经授权不得转载、摘编或利用其它方式使用滨州市沾化区融媒体中心原创作品。